ممارسات الأمان

تفتخر Copyleaks بأخذ أمن البيانات والخصوصية على محمل الجد. نحن نجعل من أولويتنا القصوى حماية عملائنا ونظامنا وبنيتنا التحتية، باستخدام أعلى مستويات الأمان.

يعد القلق بشأن سلامة البيانات أمرًا شائعًا في العصر الرقمي الحالي الذي يتسم بجمع كميات كبيرة من البيانات والحد الأدنى من أمان البيانات. يعد منع الوصول غير المصرح به إلى المعلومات الشخصية قضية أساسية في جميع أنحاء العالم. على الرغم من اتباع أفضل ممارسات الأمن السيبراني، فإن فرص اختراق البيانات ليست مستحيلة. للتخفيف من مخاوف مستخدمينا فيما يتعلق بأمن البيانات، يوفر Copyleaks تشفيرًا عسكريًا 256 بت مع اتصال SSL، مما يضمن أن محتوى المستند وحسابك آمنان دائمًا.

ليس من غير المألوف أن يحاول المتسللون والأطراف الثالثة غير المصرح لها سرقة المعلومات الحساسة للمستخدمين عبر الإنترنت. ولهذا السبب قمنا بزيادة إجراءات الأمان وحماية البيانات لضمان سلامة مستخدمينا، كما هو موضح في بياننا القانوني الملتزم بالقانون والذي ينص على شروط وأحكام خدمات موقعنا. توفر هذه الوثيقة قائمة مفصلة بأنواع المعلومات الشخصية المخزنة على موقعنا. على الرغم من أن لدينا ملفات تعريف الارتباط، إلا أنها لا تستطيع تنفيذ أي إجراء على جهازك المحمول أو سطح المكتب. يتم الاحتفاظ بملفات تعريف الارتباط فقط لتحسين تجربتك.

لا تقوم ملفات تعريف الارتباط الخاصة بموقعنا بنقل المعلومات الشخصية من جهازك إلى أي نظام آخر ما لم يستخدم نظام آخر ملفات تعريف الارتباط التي يقدمها Copyleaks. إن ملفات تعريف الارتباط التابعة لجهات خارجية خارجة عن سيطرة Copyleaks، وتعتمد على الإعدادات التي يختارها المستخدم. لديك خيار ضبط إعدادات الأمان لجهاز الكمبيوتر/النظام الخاص بك وتقييد استخدام ملفات تعريف الارتباط هذه عن طريق الوصول إلى حسابك على موقعنا وتعديل الإعدادات في متصفحك.

في Copyleaks، نعمل بلا كلل للعثور على جميع الأخطاء الأمنية وإصلاحها لضمان سلامة معلوماتك الشخصية. يقوم فريق البحث والتطوير المحترف لدينا بفحص نظامنا بشكل روتيني بحثًا عن المشكلات الأمنية. بالإضافة إلى ذلك، تعمل Copyleaks بشكل وثيق مع فرق أمنية خارجية لتنفيذ اختبار الاختراق على أنظمتنا. نحن نعمل على مدار الساعة لتحسين نظامنا، وتحسين تجربة المستخدمين، والقضاء على المخاوف الأمنية.

من الشائع مواجهة المخاوف عند الاشتراك في الخدمات عبر الإنترنت، خاصة تلك التي تفشل في تحديد السياسات الأمنية. ومع ذلك، في Copyleaks، نعطي الأولوية لسلامة بيانات عملائنا على أي شيء آخر. يوفر برنامجنا المستند إلى السحابة ميزة فريدة متأصلة في الأمان، مما يسمح للمستخدمين بتسجيل الدخول من أي جهاز أو متصفح ويب من خلال عملية مصادقة قوية. لزيادة ممارسات الأمان من جانب المستخدمين، نوصي مستخدمينا باستخدام كلمات مرور قوية مقترنة بالمصادقة متعددة العوامل.

نحن لا نسمح للمستخدمين بتسجيل الدخول من الأجهزة التي تم تصنيفها على أنها مشبوهة. بالإضافة إلى ذلك، نقوم بتنبيه المستخدمين بشأن عمليات تسجيل الدخول غير المصرح بها ونطلب تأكيدًا من المستخدم بشأن صحتها. هذه ليست سوى بعض الممارسات التي نتبعها في Copyleaks لتعزيز خدماتنا والحفاظ على الأمان المحكم لجميع عملائنا.

يتضمن هذا الدليل نظرة عامة أمنية رئيسية حول كيفية قيام Copyleaks بالحفاظ على البيانات آمنة ومأمونة.

بنية النظام

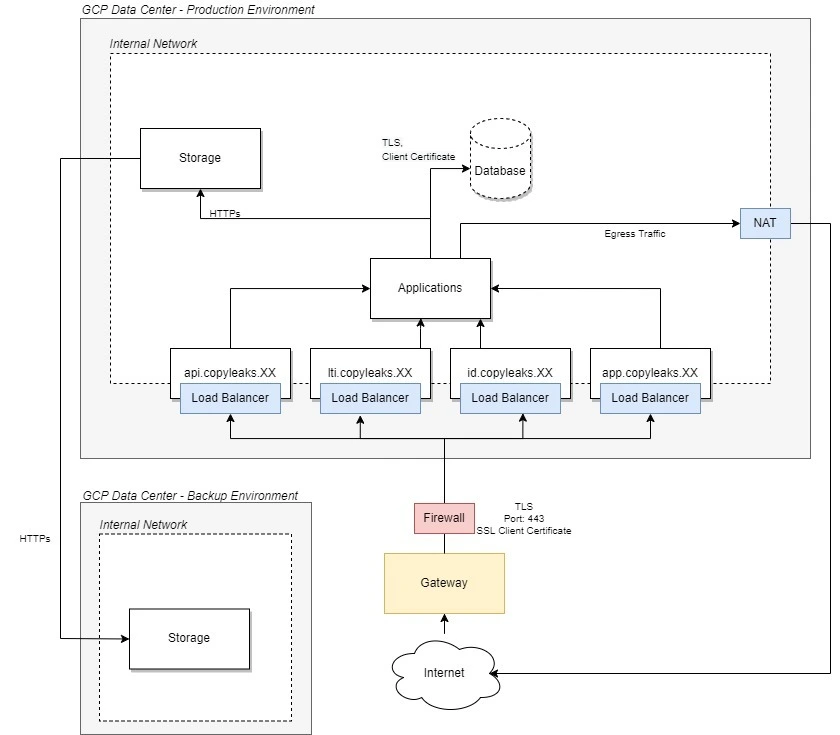

تم تصميم بنية Copyleaks للاستضافة السحابية. يتم تخزين كافة مكونات منتجاتنا في السحابة، مما يزيد من سلامة البيانات إلى أقصى حد. باستخدام السحابة، يمكن لـ Copyleaks الحفاظ على المرونة فيما يتعلق بالتحميل من خلال آلية الأمان المدمجة لدينا والتي صممها كبار مهندسي Google Cloud.

تم تصميم وبناء نظام Copyleaks باستخدام بنية الخدمات المصغرة. ومن خلال هذا التصميم، يتم تحديث خدمتنا وتحسينها باستمرار لمستخدمينا. تتضمن هذه التحديثات ميزات جديدة وإصلاحات أمنية وإصلاحات للأخطاء. علاوة على ذلك، يتم إكمال جميع تحديثات البنية التحتية هذه دون أي توقف عن العمل. لذلك، بالنسبة لجميع عملاء Copyleaks، تتم هذه العملية بسلاسة وبدون أي انقطاع في الخدمة.

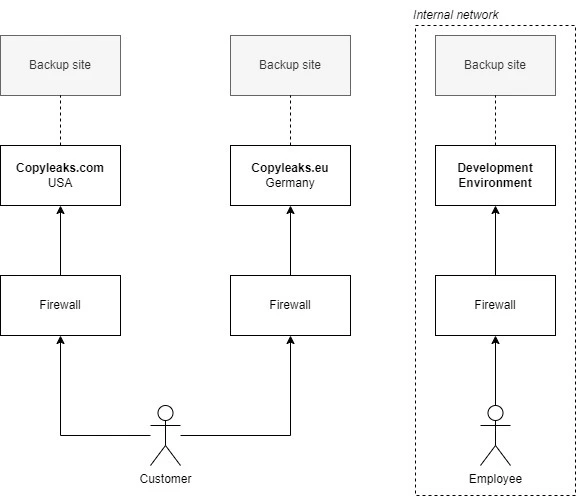

مراكز البيانات

مراكز البيانات Copyleaks:

- Copyleaks.com – يقع في الولايات المتحدة الأمريكية.

- Copyleaks.eu – يقع في ألمانيا.

تتم استضافة البنية التحتية Copyleaks على Google Cloud وهي آمنة للغاية مع الحماية المادية على مدار 24 ساعة طوال أيام الأسبوع طوال العام. اقرأ المزيد عن سياسة الحماية المادية لسحابة Google.

بنية مركز البيانات

أمن المنتج

تهدف الإجراءات الأمنية لـ Copyleaks إلى التحقق من نقاط الضعف النظامية وإيجاد حلول فورية وطويلة الأجل. يقوم فريقنا المحترف بفحص ومراجعة نقاط الوصول بشكل روتيني لضمان خصوصية البيانات على جميع المستويات. تم تصميم جميع منتجاتنا لتعزيز تجربة مستخدمينا مع زيادة ومنع فقدان المعلومات. نظرًا لكونه تطبيقًا برمجيًا قائمًا على السحابة، فإن Copyleaks يساعدك على الحفاظ على أمان المعلومات في منطقة النسخ الاحتياطي السحابية. نحن نضمن عدم استخدام معلوماتك بواسطة أي أنظمة/تطبيقات أخرى أثناء استخدام نظامنا الأساسي حتى تمنح أذونات صريحة لجهة خارجية أو تقوم بتمكين النوافذ المنبثقة من تلك المواقع بشكل منفصل.

أمن الشبكات

يتصل برنامج/منصة Copyleaks من خلال شبكة داخلية للشركة. جميع مكوناتنا تستخدم هذه الشبكة. لا يستطيع موظفو Copyleaks الوصول إلى هذا المورد ما لم تكن هناك حاجة إليه على وجه التحديد لتشغيل النظام. علاوة على ذلك، يستخدم موظفو Copyleaks بنية شبكة مستقلة، تربط بين شبكات الموظفين والشبكات الداخلية من خلال شبكة VPN آمنة. تقوم جدران الحماية الداخلية بمراقبة وصول الموظفين وتقييد الوصول حسب الحاجة. يتم إرسال جميع الحوادث المبلغ عنها على الفور إلى فريق منع/أمن البيانات. يتم تأمين كافة الاتصالات الواردة إلى الشبكة الداخلية. للحصول على إذن للوصول إلى نظام الشبكة الداخلية، يجب على مقدم الطلب إثبات هويته باستخدام شهادة عميل SSL. بعد إثبات هوية الطالب، يفرض النظام قيودًا على من يمكنه الوصول إلى كل مكون. سيتم حظر الاتصالات غير المألوفة من مصادر غير موثوقة والإبلاغ عنها على الفور لإجراء مزيد من التحقيق. يتم تأمين الاتصال داخل الشبكة الداخلية باستخدام TLS v1.2 أو الأحدث. يقوم فريق الأمان باستمرار بتحديث وتعزيز بروتوكولات الأمان هذه.

أمن البيانات

تعد سلامة البيانات جزءًا لا يتجزأ من آليات الأمان Copyleaks. يتم تشفير البيانات أثناء النقل وأثناء الراحة. وفي حالة الراحة، يتم تشفير كافة البيانات المحفوظة. نحن نستخدم تشفير AES-256bits لتشفير البيانات. تتم إدارة المفتاح بواسطة Google Cloud ويتم تدويره تلقائيًا حسب الحاجة. أثناء النقل، يتم نقل كافة البيانات باستخدام القنوات الآمنة فقط (HTTPs). يتم إجراء النسخ الاحتياطي للبيانات يوميًا. نقوم بتخزين البيانات التي تم نسخها احتياطيًا في مراكز البيانات الآمنة لدينا في الولايات المتحدة لمدة أربعة أشهر على الأقل، مما يمنحك راحة البال.

سياسة جمع البيانات

نحتفظ بنسختين من بيانات العميل. يتم إجراء نسخ احتياطي لكل مركز من مراكز البيانات لدينا بشكل يومي. يتم تخزين النسخة الاحتياطية في مركز بيانات Google Cloud مختلف، لضمان سلامة البيانات في حالة وقوع كارثة.

تم تصميم النسخ الاحتياطي للبيانات لدينا لحل المشكلات الناجمة عن البنية التحتية (مثل الزلازل) والمشاكل الناجمة عن أخطاء موظفي Copyleaks. وفي المقابل، فإن المشكلات التي يسببها المستخدمون، على سبيل المثال قيام المستخدم بإزالة ملف عن طريق الخطأ، ليست جزءًا من نطاق السياسة هذا.

أمن التطبيقات

نحن نجعل الأمن على رأس أولوياتنا عند كتابة طلباتنا. لتحقيق مستوى أمان عالي، قمنا بما يلي:

- إجراء عمليات فحص الثغرات الأمنية لمكونات نظامنا بشكل روتيني.

- قم بتحديث أمان منتجاتنا بانتظام.

- استخدم محللي التعليمات البرمجية الثابتة لاكتشاف الرموز الإشكالية.

- إخفاء هوية أي بيانات فردية أثناء تحليل معاييرنا الأمنية وتحسينها في نهاية المطاف.

يتم عادةً تحديث تطبيقاتنا لمواجهة أي تهديدات أمنية كل بضعة أيام وبمعدل مرتفع جدًا. يتيح لنا هذا المعدل والتكرار المرتفع الاستجابة بسرعة لأي تغيير مطلوب داخل بنيتنا التحتية. كل هذا بدون أي توقف عن العمل، مما يوفر خدمة سلسة وغير منقطعة للمستخدم النهائي.

يراقب

يتم مراقبة نظامنا بشكل مستمر على مدار الساعة طوال أيام الأسبوع. وهذا يتيح لنا الاستجابة فورًا بمجرد اكتشاف أي حادث توقف عن العمل. نحن نراقب نظامنا كل 5 دقائق من 5 مناطق مختلفة حول العالم: أوروبا (بلجيكا)، وآسيا والمحيط الهادئ (سنغافورة)، وأمريكا الجنوبية (ساو باولو)، والولايات المتحدة (أيوا، أوريغون، فيرجينيا). تضمن فحوصات المراقبة العالمية تقديم خدمات محسنة لعملائنا حول العالم. يتيح لنا أسلوب إعداد التقارير عن أوقات التوقف عن العمل في مواقع متعددة التعرف بسرعة على ما إذا كانت هناك منطقة جغرافية معينة بها مشكلات في الشبكة. مثل أي نظام برمجي آخر، قد تحدث حوادث النظام من وقت لآخر. لإبقاء مجتمع مستخدمي Copyleaks على علم بمثل هذه الأحداث، فإننا نحتفظ بموقع منفصل. يمكن لمستخدمي Copyleaks البقاء على اطلاع دائم بأوقات تعطل النظام، إن وجدت، على Status.copyleaks.com. أثناء فترة الإعداد، نوصي مستخدمينا بشدة بالاشتراك في تحديثات الحالة المباشرة على هذا الموقع. على سبيل التسجيل، تعمل خدمات Copyleaks بمتوسط وقت تشغيل يبلغ 99.95% على الإطلاق، وهو رقم قياسي مثير للإعجاب في الصناعة.

ممارسات الموظف

بشكل افتراضي، لا يستطيع وكلاء Copyleaks الوصول إلى الملفات المرسلة للعملاء. إذا أراد العميل السماح لوكلاء Copyleaks بالوصول إلى عميله، فيجب عليه السماح بذلك صراحةً وتقييد الوصول بفترة زمنية. بعد منح حق الوصول، سيتمكن بعض وكلاء Copyleaks من الوصول إلى عمليات فحص العملاء.

لدينا فريق من ذوي الخبرة للتعامل مع حسابات المستخدمين. نحن لا نأخذ أمن الموظفين باستخفاف. يعمل خبراؤنا المحترفون بلا كلل لضمان تشغيل خدمات Copyleaks بسلاسة ولا يُسمح لهم إلا بالوصول إلى المعلومات المتعلقة بمسؤولياتهم. يقوم Copyleaks بالوصول في المقام الأول إلى بيانات المستخدمين لتحسين خدماتهم ومعالجة أي مخاوف. نحن نضمن قيام جميع الموظفين بالتحقق من هويتهم من خلال عملية أمنية صارمة قبل أن يتمكنوا من الوصول إلى نظامنا. يتعين على الموظفين اتباع عملية المصادقة الثنائية بشكل إلزامي للتخلص من مخاطر الوصول غير المشروع. يفرض Copyleaks أيضًا سياسة كلمات مرور معقدة، مما يضمن أن كلمات المرور المستخدمة تتكون من أحرف عشوائية وحروف أبجدية وعناصر أخرى. هناك المزيد من الضوابط والتوازنات وعمليات التدقيق العشوائية التي يتم إجراؤها على موظفي الشركة للقضاء على احتمالات اختراق البيانات.

لا يستطيع جميع الموظفين الوصول إلى جميع بيانات المستخدم، وقد تم ذلك عن قصد بحيث لا يمكن إتاحة أي بيانات مستخدم بسهولة لأي موظف. يُطلب من الموظفين أيضًا تسجيل الدخول إلى متصفحات الويب الخاصة بهم باستخدام رسائل البريد الإلكتروني الخاصة بالشركة، مما يسمح لفريق الأمان Copyleaks بمراقبة أنشطة الموظفين وفقًا للبروتوكولات المحددة.

امتثال

- تقوم مراكز البيانات Copyleaks بجمع ومعالجة المعلومات التي ترسلها أثناء إنشاء حسابك وفقًا لقانون حماية الخصوصية الإسرائيلي، 5741-1981. نحن نلتزم بقانون حماية الخصوصية هذا لحماية بيانات مستخدمينا.

- مركز بيانات الاتحاد الأوروبي (copyleaks.eu) متوافق مع اللائحة العامة لحماية البيانات.

- PCI DSS – نحن لا نقوم بتخزين أو معالجة أو نقل بيانات حامل البطاقة. تستخدم Copyleaks شركة Stripe Inc لتنفيذ معاملات الدفع.

بائعو الطرف الثالث

توفر خدماتنا فرصًا للتواصل مع منصات الخدمات الخارجية. لا تقع روابط الطرف الثالث هذه ضمن نطاق نظام أمان البيانات Copyleaks. لحماية بياناتك، اقرأ بيان مواقع الطرف الثالث قبل تقديم أي معلومات شخصية.

مزيد من المعلومات حول أمن البيانات Copyleaks

نحن نتطلع إلى تعزيز أمن المعلومات لمستخدمينا. إذا كانت لديك أية مخاوف أمنية تتعلق ببياناتك، فيمكنك إبلاغ فريقنا بها. كمستخدم مسجل، يمكنك إرسال لقطة شاشة للحادث الأمني الخاص بك من معرف بريدك الإلكتروني المسجل إلى [email protected]. ويمكنك أيضًا إضافة أي معلومات أخرى ذات صلة تتعلق بالخرق الأمني في البريد الإلكتروني.

إذا كان لديك أي أسئلة بخصوص إجراءاتنا الأمنية، يمكنك إرسال استفسارك إلى الأمن@copyleaks.com. إذا كان لديك أي استفسار على موقعنا سياسة الخصوصية أو الأحكام والشروط، يمكنك التواصل مع فريق الدعم لدينا باستخدام معرف البريد الإلكتروني Copyleaks الخاص بك، وسوف نقوم بمعالجة مخاوفك في أقرب وقت ممكن.

كما هو الحال دائمًا، نحن نبذل قصارى جهدنا للقضاء على مخاطر مجرمي الإنترنت والحفاظ على حماية معلوماتك الحساسة بأي ثمن. إذا شعرت في أي وقت كما لو أن حسابك قد تم اختراقه، فيرجى الاتصال بنا على الفور عبر البريد الإلكتروني. يمكنك أيضًا حذف معلوماتك أثناء تعطيل حسابك من خلال زيارة https://id.copyleaks.com/security/delete-internal-data.

تقرير الضعف

نقوم بإجراء عمليات فحص الثغرات الأمنية وفحص الاختراق بشكل منتظم من خلال Google Cloud. نحن نرحب دائمًا ونشجع التعليقات الواردة من مستخدمينا إذا اكتشفوا ثغرة أمنية من أي نوع. يمكنك تقديم تقرير إلى Copyleaks بالتفاصيل التالية:

- إذا كنت مستخدمًا مسجلاً في Copyleaks وعنوان البريد الإلكتروني المرتبط بحسابك.

- لقطة شاشة للمشكلة.

- أي معلومات أخرى تريد مشاركتها.

- اقرأ أكثر هنا.