Pratiques de sécurité

Copyleaks est fier de prendre très au sérieux la sécurité et la confidentialité des données. Nous faisons de notre priorité absolue la protection de nos clients, de notre système et de notre infrastructure, en utilisant les niveaux de sécurité les plus élevés.

L'anxiété liée à la sécurité des données est courante à l'ère numérique d'aujourd'hui, caractérisée par une collecte massive de données et une sécurité minimale des données. Empêcher l'accès non autorisé aux informations personnelles est un enjeu essentiel partout dans le monde. Malgré le respect des meilleures pratiques en matière de cybersécurité, les risques de violation de données ne sont pas impossibles. Pour apaiser les craintes de nos utilisateurs concernant la sécurité des données, Copyleaks fournit un cryptage 256 bits de niveau militaire avec une connexion SSL, garantissant que le contenu de vos documents et votre compte sont toujours sûrs et sécurisés.

Il n'est pas rare que des pirates et des tiers non autorisés tentent de voler les informations sensibles des utilisateurs en ligne. C'est pourquoi nous avons renforcé les mesures de sécurité et de protection des données pour assurer la sécurité de nos utilisateurs, comme indiqué dans notre déclaration légale respectueuse de la loi qui énonce les termes et conditions des services de notre site Web. Ce document fournit une liste détaillée des types d'informations personnelles stockées sur notre site Web. Bien que nous ayons des cookies, ceux-ci ne peuvent effectuer aucune action sur votre appareil mobile ou votre ordinateur de bureau. Les cookies sont conservés uniquement pour améliorer votre expérience.

Les cookies de notre site Web ne transfèrent pas d'informations personnelles de votre appareil vers un autre système, sauf si un autre système utilise les cookies servis par Copyleaks. Ces cookies tiers échappent au contrôle de Copyleaks et dépendent des paramètres choisis par l'utilisateur. Vous avez la possibilité d'ajuster les paramètres de sécurité de votre ordinateur/système et de restreindre l'utilisation de ces cookies en accédant à votre compte sur notre site et en modifiant les paramètres de votre navigateur.

Chez Copyleaks, nous travaillons sans relâche pour trouver et corriger tous les bugs de sécurité afin d'assurer la sécurité de vos informations personnelles. Notre équipe professionnelle de recherche et développement analyse régulièrement notre système pour détecter les problèmes de sécurité. De plus, Copyleaks travaille en étroite collaboration avec des équipes de sécurité externes pour exécuter des tests d'intrusion sur nos systèmes. Nous travaillons 24 heures sur 24 pour optimiser notre système, améliorer l'expérience des utilisateurs et éliminer les problèmes de sécurité.

Il est courant de rencontrer des problèmes lors de l'inscription à des services en ligne, en particulier ceux qui ne définissent pas les politiques de sécurité. Cependant, chez Copyleaks, nous accordons la priorité à la sécurité des données de nos clients avant toute autre chose. Notre logiciel basé sur le cloud offre une fonctionnalité unique ancrée dans la sécurité, permettant aux utilisateurs de se connecter à partir de n'importe quel appareil ou navigateur Web via un processus d'authentification robuste. Pour augmenter les pratiques de sécurité du côté des utilisateurs, nous recommandons à nos utilisateurs d'utiliser des mots de passe forts combinés à une authentification multifacteur.

Nous n'autorisons pas les utilisateurs à se connecter à partir d'appareils jugés suspects. De plus, nous alertons les utilisateurs concernant les connexions non autorisées et demandons à l'utilisateur de confirmer son authenticité. Ce ne sont là que quelques-unes des pratiques que nous suivons chez Copyleaks pour améliorer nos services et maintenir une sécurité étanche pour tous nos clients.

Ce guide comprend le principal aperçu de la sécurité sur la façon dont Copyleaks assure la sécurité des données.

Architecture du système

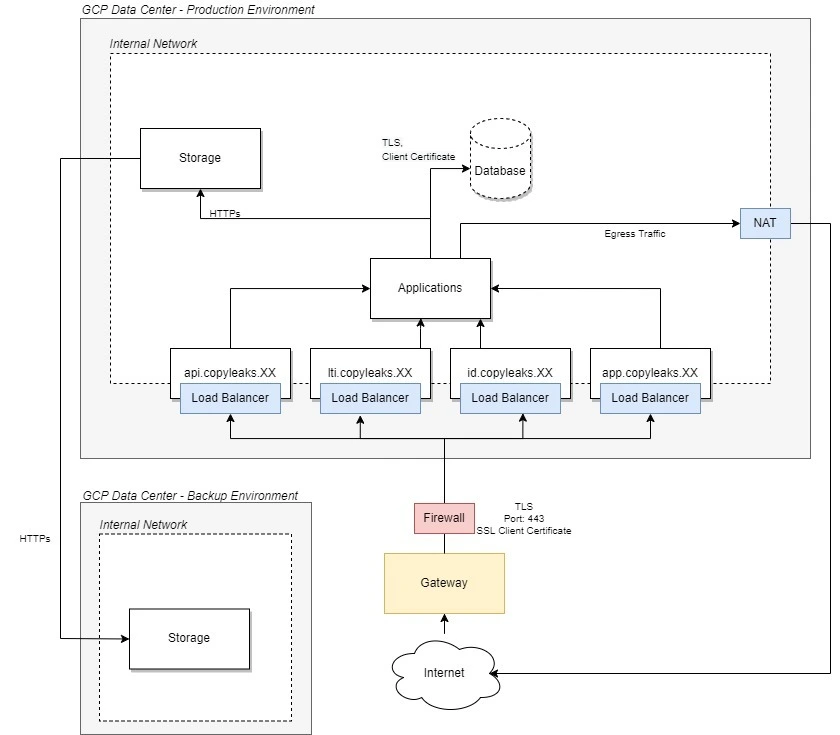

L'architecture Copyleaks est conçue pour l'hébergement Cloud. Tous nos composants de produits sont stockés dans le Cloud, maximisant la sécurité des données. En utilisant le Cloud, Copyleaks peut maintenir une flexibilité en termes de charge grâce à notre mécanisme de sécurité intégré conçu par les meilleurs ingénieurs de Google Cloud.

Le système Copyleaks' a été conçu et construit en utilisant l'architecture Microservices. Grâce à cette conception, notre service est continuellement mis à jour et optimisé pour nos utilisateurs. Ces mises à jour incluent de nouvelles fonctionnalités, des correctifs de sécurité et des corrections de bogues. De plus, toutes ces mises à jour d'infrastructure sont effectuées sans aucun temps d'arrêt. Ainsi, pour tous les clients Copyleaks, ce processus est transparent et sans aucune interruption de service.

Centres de données

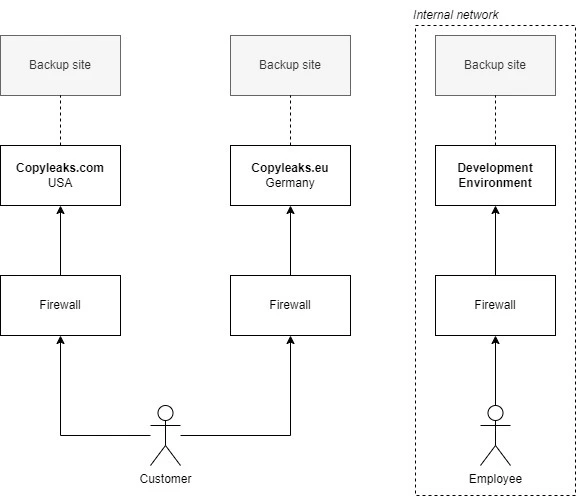

Centres de données Copyleaks :

- Copyleaks.com – situé aux États-Unis.

- Copyleaks.eu – situé en Allemagne.

L'infrastructure Copyleaks est hébergée sur Google Cloud et hautement sécurisée avec une protection physique 24/7/365. En savoir plus sur le Politique de protection physique de Google Cloud.

Architecture de centre de données

Sécurité des produits

Les mesures de sécurité du Copyleaks visent à vérifier les vulnérabilités systémiques et à trouver des solutions immédiates et à long terme. Notre équipe professionnelle analyse et examine régulièrement les points d'accès pour garantir la confidentialité des données à tous les niveaux. Tous nos produits sont conçus pour améliorer l'expérience de nos utilisateurs tout en maximisant et en prévenant la perte d'informations. En tant qu'application logicielle basée sur le cloud, Copyleaks vous aide à protéger les informations dans la zone de sauvegarde du cloud. Nous veillons à ce que vos informations ne soient pas utilisées par d'autres systèmes/applications lors de l'utilisation de notre plate-forme jusqu'à ce que vous ayez donné des autorisations explicites à des tiers ou activé les fenêtres contextuelles de ces sites séparément.

Sécurité Internet

Le logiciel/plate-forme Copyleaks communique via un réseau interne à l'entreprise. Tous nos composants utilisent ce réseau. Les employés de Copyleaks n'ont accès à cette ressource que si elle est spécifiquement nécessaire au fonctionnement du système. De plus, les employés de Copyleaks utilisent une structure de réseau indépendante, qui connecte les réseaux des employés et internes via un VPN sécurisé. Des pare-feux internes surveillent l'accès des employés et limitent l'accès au besoin. Tous les incidents signalés sont immédiatement transmis à l'équipe de prévention/sécurité des données. Toutes les connexions entrantes vers le réseau interne sont sécurisées. Pour obtenir l'autorisation d'accéder au système de réseau interne, le demandeur doit prouver son identité à l'aide d'un certificat client SSL. Après avoir prouvé l'identité du demandeur, le système applique des limitations sur qui peut accéder à chaque composant. Les connexions inconnues provenant de sources non fiables seront bloquées et immédiatement signalées pour une enquête plus approfondie. La communication à l'intérieur du réseau interne est sécurisée à l'aide de TLS v1.2 ou plus récent. L'équipe de sécurité met à jour et améliore continuellement ces protocoles de sécurité.

Sécurité des données

La sécurité des données fait partie intégrante des mécanismes de sécurité Copyleaks. Les données sont chiffrées à la fois en transit et au repos. Au repos, toutes les données enregistrées sont cryptées. Nous utilisons le cryptage AES-256bits pour crypter les données. La clé est gérée par Google Cloud et fait l'objet d'une rotation automatique selon les besoins. En transit, toutes les données sont transférées en utilisant uniquement des canaux sécurisés (HTTP). La procédure de sauvegarde des données a lieu quotidiennement. Nous stockons les données sauvegardées dans nos centres de données sécurisés basés aux États-Unis pendant au moins quatre mois, vous offrant ainsi une tranquillité d'esprit.

Politique de collecte de données

Nous conservons deux copies des données du client. Chacun de nos centres de données est sauvegardé quotidiennement. La sauvegarde est stockée dans un autre centre de données Google Cloud, afin de garantir la sécurité des données en cas de catastrophe.

Notre sauvegarde de données a été conçue pour résoudre les problèmes causés par l'infrastructure (par exemple tremblement de terre) et les problèmes causés par les erreurs des employés de Copyleaks. En revanche, les problèmes causés par les utilisateurs, par exemple un utilisateur supprimant accidentellement un fichier, ne font pas partie du champ d'application de cette politique.

Sécurité des applications

Nous faisons de la sécurité notre priorité absolue lors de la rédaction de nos applications. Pour atteindre un niveau de sécurité élevé, nous :

- Exécutez régulièrement des analyses de vulnérabilité de nos composants système.

- Mettez régulièrement à jour la sécurité de nos produits.

- Utilisez des analyseurs de code statiques pour détecter les codes problématiques.

- Anonymisez toutes les données individuelles tout en analysant et en améliorant nos normes de sécurité.

Nos applications sont généralement mises à jour pour toutes les menaces de sécurité tous les quelques jours et à un rythme très élevé. Ce taux et cette fréquence élevés nous permettent de réagir rapidement à tout changement nécessaire au sein de notre infrastructure. Tout cela sans aucun temps d'arrêt, ce qui fournit un service transparent et ininterrompu à l'utilisateur final.

Surveillance

Notre système est surveillé en permanence 24 heures sur 24, 7 jours sur 7. Cela nous permet de réagir instantanément dès que nous détectons un incident d'indisponibilité. Nous surveillons notre système toutes les 5 minutes depuis 5 régions différentes à travers le monde : Europe (Belgique), Asie-Pacifique (Singapour), Amérique du Sud (São Paulo) et États-Unis (Iowa, Oregon, Virginie). Des contrôles de surveillance mondiaux garantissent des services optimisés à nos clients dans le monde entier. Cette approche de signalement des temps d'arrêt multi-sites nous permet d'identifier rapidement si une région géographique spécifique a des problèmes de réseau. Comme tout autre système logiciel, des incidents système peuvent survenir de temps à autre. Pour tenir la communauté des utilisateurs Copyleaks informée de tels événements, nous maintenons un site Web distinct. Les utilisateurs de Copyleaks peuvent se tenir au courant des temps d'arrêt du système, le cas échéant, sur status.copyleaks.com. Lors de notre intégration, nous recommandons fortement à nos utilisateurs de s'abonner aux mises à jour de statut en direct sur ce site Web. Pour mémoire, les services Copyleaks fonctionnent à une moyenne de temps de disponibilité de 99,95%, ce qui est un record impressionnant de l'industrie.

Pratiques des employés

Par défaut, les agents Copyleaks n'ont pas accès aux dossiers déposés par les clients. Si le client souhaite autoriser les agents Copyleaks à accéder au sien, il doit l'autoriser explicitement et limiter l'accès par une période de temps. Après avoir accordé l'accès, certains agents Copyleaks auront accès aux scans des clients.

Nous avons une équipe expérimentée pour gérer les comptes d'utilisateurs. Nous ne prenons pas la sécurité des employés à la légère. Nos experts professionnels travaillent sans relâche pour assurer le bon fonctionnement des services Copyleaks et n'ont accès qu'aux informations relatives à leurs responsabilités. Copyleaks accède principalement aux données des utilisateurs pour améliorer leur service et répondre à toute préoccupation. Nous veillons à ce que tous les employés valident leur identité par le biais d'un processus de sécurité strict avant d'avoir accès à notre système. Les employés doivent obligatoirement suivre un processus d'authentification à 2 facteurs pour éliminer les risques d'accès illicites. Copyleaks applique également une politique de mot de passe complexe, garantissant que les mots de passe utilisés sont composés de caractères aléatoires, d'alphabets et d'autres éléments. D'autres contrôles, bilans et audits aléatoires sont effectués sur les employés de l'entreprise pour éliminer les possibilités de violation de données.

Tous les employés n'ont pas accès à toutes les données d'utilisateur, et cela a été fait exprès pour qu'aucune donnée d'utilisateur ne puisse être facilement mise à la disposition d'un employé. Les employés sont également tenus de se connecter à leur navigateur Web à l'aide des e-mails de l'entreprise, ce qui permet à l'équipe de sécurité de Copyleaks de surveiller les activités des employés conformément aux protocoles définis.

Conformité

- Les centres de données Copyleaks collectent et traitent les informations que vous soumettez lors de la création de votre compte conformément à la loi israélienne sur la protection de la vie privée, 5741-1981. Nous nous conformons à cette loi sur la protection de la vie privée pour protéger les données de nos utilisateurs.

- Le centre de données de l'UE (copyleaks.eu) est conforme au RGPD.

- PCI DSS – Nous ne stockons, ne traitons et/ou ne transmettons pas les données des titulaires de carte. Copyleaks utilise Stripe Inc pour exécuter les transactions de paiement.

Fournisseurs tiers

Nos services offrent des opportunités de connexion avec des plateformes de services externes. Ces liens tiers ne relèvent pas du dispositif de sécurisation des données Copyleaks. Pour protéger vos données, lisez la déclaration des sites tiers avant de fournir des informations personnelles.

Plus d'informations sur la sécurité des données Copyleaks

Nous cherchons à améliorer la sécurité des informations pour nos utilisateurs. Si vous avez des problèmes de sécurité concernant vos données, vous pouvez les signaler à notre équipe. En tant qu'utilisateur enregistré, vous pouvez envoyer une capture d'écran de votre incident de sécurité à partir de votre identifiant de messagerie enregistré à [email protected] Vous pouvez également ajouter toute autre information pertinente liée à la faille de sécurité dans l'e-mail.

Si vous avez des questions concernant nos mesures de sécurité, vous pouvez envoyer votre requête à [email protected]. Si vous avez des questions sur notre Politique de confidentialité ou Termes et conditions, vous pouvez contacter notre équipe d'assistance en utilisant votre identifiant de messagerie Copyleaks, et nous répondrons à vos préoccupations dès que possible.

Comme toujours, nous faisons de notre mieux pour éliminer le risque des cybercriminels et protéger vos informations sensibles à tout prix. Si jamais vous pensez que votre compte a été compromis, veuillez nous contacter immédiatement par e-mail. Vous pouvez également supprimer vos informations tout en désactivant votre compte en visitant https://id.copyleaks.com/security/delete-internal-data.

Rapport de vulnérabilité

Nous effectuons régulièrement des analyses de vulnérabilité et des analyses de pénétration via Google Cloud. Nous accueillons et encourageons toujours les commentaires de nos utilisateurs s'ils ont identifié une vulnérabilité de quelque nature que ce soit. Vous pouvez soumettre un rapport à Copyleaks avec les détails suivants :

- Si vous êtes un utilisateur enregistré de Copyleaks et l'adresse e-mail associée à votre compte.

- Capture d'écran du problème.

- Toute autre information que vous souhaitez partager.

- Lire la suite ici.