Pratiche di sicurezza

Copyleaks è orgoglioso di prendere molto sul serio la sicurezza e la privacy dei dati. Per noi è una priorità assoluta proteggere i nostri clienti, il nostro sistema e la nostra infrastruttura, utilizzando i più alti livelli di sicurezza.

L'ansia per la sicurezza dei dati è comune nell'era digitale di oggi, caratterizzata da una massiccia raccolta di dati e da una sicurezza minima dei dati. Prevenire l’accesso non autorizzato alle informazioni personali è una questione essenziale in tutto il mondo. Nonostante si seguano le migliori pratiche di sicurezza informatica, le possibilità di una violazione dei dati non sono impossibili. Per alleviare i timori dei nostri utenti riguardo alla sicurezza dei dati, Copyleaks fornisce crittografia a 256 bit di livello militare con una connessione SSL, garantendo che il contenuto del documento e l'account siano sempre sicuri e protetti.

Non è raro che hacker e terze parti non autorizzate tentino di rubare informazioni sensibili degli utenti online. Ecco perché abbiamo rafforzato le misure di sicurezza e protezione dei dati per garantire la sicurezza dei nostri utenti, come delineato nella nostra dichiarazione legale rispettosa della legge che stabilisce i termini e le condizioni dei servizi del nostro sito web. Questo documento fornisce un elenco dettagliato dei tipi di informazioni personali archiviate sul nostro sito web. Sebbene disponiamo di cookie, questi non possono eseguire alcuna azione sul tuo dispositivo mobile o desktop. I cookie vengono conservati solo per migliorare la tua esperienza.

I cookie del nostro sito Web non trasferiscono informazioni personali dal tuo dispositivo a nessun altro sistema a meno che un altro sistema non utilizzi i cookie serviti da Copyleaks. Tali cookie di terze parti esulano dal controllo di Copyleaks e dipendono dalle impostazioni scelte dall'utente. Hai la possibilità di regolare le impostazioni di sicurezza del tuo computer/sistema e limitare l'uso di tali cookie accedendo al tuo account sul nostro sito e modificando le impostazioni nel tuo browser.

Noi di Copyleaks lavoriamo instancabilmente per trovare e correggere tutti i bug di sicurezza per garantire la sicurezza delle tue informazioni personali. Il nostro team di ricerca e sviluppo professionale esegue regolarmente la scansione del nostro sistema per individuare eventuali problemi di sicurezza. Inoltre, Copyleaks lavora a stretto contatto con team di sicurezza esterni per eseguire Penetration Test sui nostri sistemi. Lavoriamo 24 ore su 24 per ottimizzare il nostro sistema, migliorare l'esperienza degli utenti ed eliminare i problemi di sicurezza.

È comune incontrare preoccupazioni quando ci si iscrive a servizi online, in particolare quelli che non riescono a delineare le politiche di sicurezza. Tuttavia, in Copyleaks diamo priorità alla sicurezza dei dati dei nostri clienti rispetto a qualsiasi altra cosa. Il nostro software basato su cloud offre una funzionalità unica basata sulla sicurezza, consentendo agli utenti di accedere da qualsiasi dispositivo o browser Web attraverso un solido processo di autenticazione. Per aumentare le pratiche di sicurezza da parte degli utenti, consigliamo ai nostri utenti di utilizzare password complesse combinate con l'autenticazione a più fattori.

Non consentiamo agli utenti di accedere da dispositivi ritenuti sospetti. Inoltre, avvisiamo gli utenti in merito ad accessi non autorizzati e chiediamo conferma all'utente della loro autenticità. Queste sono solo alcune delle pratiche che seguiamo in Copyleaks per migliorare i nostri servizi e mantenere una sicurezza assoluta per tutti i nostri clienti.

Questa guida include la panoramica principale sulla sicurezza di come Copyleaks mantiene i dati al sicuro.

Architettura di sistema

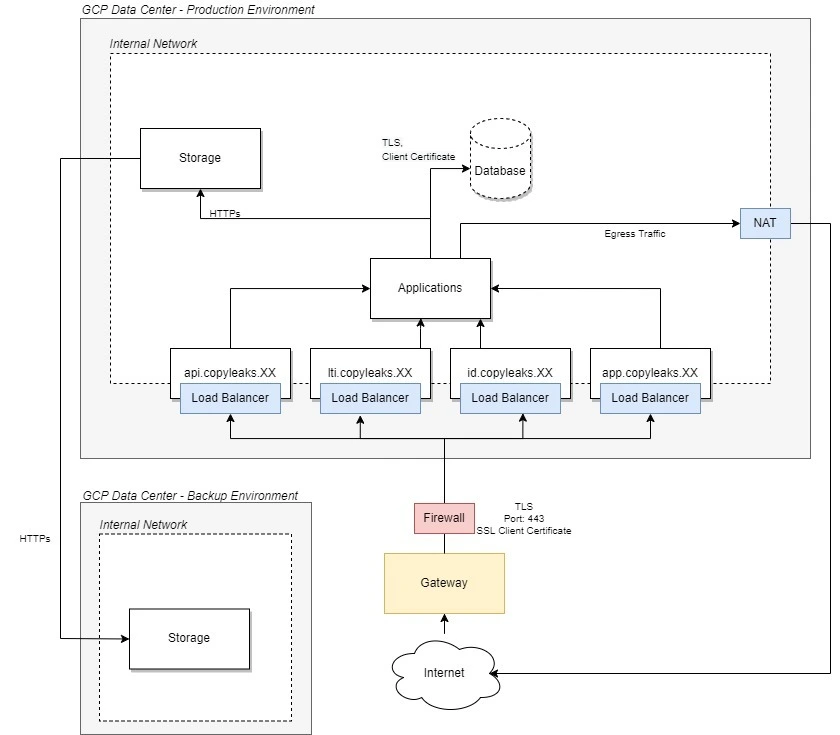

L'architettura Copyleaks è progettata per l'hosting cloud. Tutti i componenti dei nostri prodotti sono archiviati nel Cloud, massimizzando la sicurezza dei dati. Utilizzando il Cloud, Copyleaks può mantenere la flessibilità in termini di carico attraverso il nostro meccanismo di sicurezza integrato progettato dai migliori ingegneri di Google Cloud.

Il sistema Copyleaks' è stato progettato e realizzato utilizzando l'architettura a Microservizi. Attraverso questo design, il nostro servizio viene continuamente aggiornato e ottimizzato per i nostri utenti. Questi aggiornamenti includono nuove funzionalità, correzioni di sicurezza e correzioni di bug. Inoltre, tutti questi aggiornamenti dell'infrastruttura vengono completati senza tempi di inattività. Pertanto, per tutti i clienti Copyleaks, questo processo è fluido e senza interruzioni del servizio.

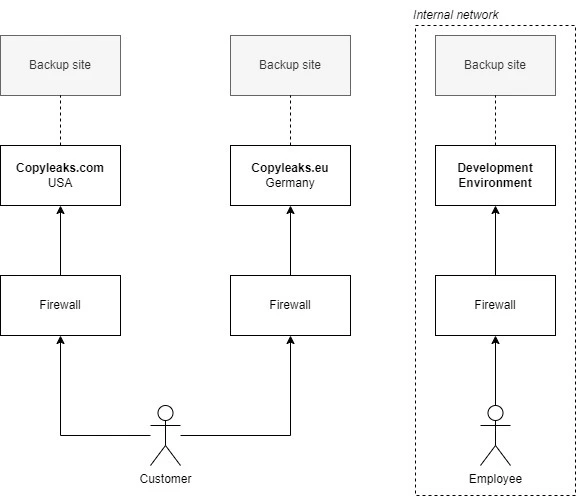

Centri dati

Data center Copyleaks:

- Copyleaks.com – situato negli Stati Uniti.

- Copyleaks.eu – situato in Germania.

L'infrastruttura Copyleaks è ospitata su Google Cloud ed è altamente sicura con protezione fisica 24 ore su 24, 7 giorni su 7, 365 giorni all'anno. Leggi di più su Politica di protezione fisica di Google Cloud.

Architettura del data center

Sicurezza del prodotto

Le misure di sicurezza di Copyleaks sono finalizzate a verificare le vulnerabilità sistemiche e a trovare soluzioni immediate e a lungo termine. Il nostro team di professionisti scansiona e rivede regolarmente i punti di accesso per garantire la privacy dei dati a tutti i livelli. Tutti i nostri prodotti sono progettati per migliorare l'esperienza dei nostri utenti massimizzando e prevenendo la perdita di informazioni. Essendo un'applicazione software basata su cloud, Copyleaks ti aiuta a mantenere le informazioni al sicuro nella zona di backup del cloud. Ci assicuriamo che le tue informazioni non vengano utilizzate da altri sistemi/applicazioni durante l'utilizzo della nostra piattaforma finché non avrai fornito esplicite autorizzazioni di terze parti o abilitato i popup da tali siti separatamente.

Sicurezza della rete

Il software/piattaforma Copyleaks comunica attraverso una rete interna aziendale. Tutti i nostri componenti utilizzano questa rete. I dipendenti Copyleaks non hanno accesso a questa risorsa a meno che non sia specificamente necessaria per il funzionamento del sistema. Inoltre, i dipendenti Copyleaks utilizzano una struttura di rete indipendente, che collega le reti Dipendente e Interna tramite una VPN sicura. I firewall interni monitorano l'accesso dei dipendenti e limitano l'accesso secondo necessità. Tutti gli incidenti segnalati vengono immediatamente inviati al team di prevenzione/sicurezza dei dati. Tutte le connessioni in entrata alla rete interna sono protette. Per ottenere l'autorizzazione ad accedere al sistema di rete interno, il richiedente deve dimostrare la propria identità utilizzando un certificato client SSL. Dopo aver dimostrato l'identità del richiedente, il sistema impone limitazioni su chi può accedere a ciascun componente. Le connessioni sconosciute provenienti da fonti non attendibili verranno bloccate e immediatamente segnalate per ulteriori indagini. La comunicazione all'interno della rete interna è protetta utilizzando TLS v1.2 o successiva. Il team di sicurezza aggiorna e migliora continuamente questi protocolli di sicurezza.

La sicurezza dei dati

La sicurezza dei dati è parte integrante dei meccanismi di sicurezza Copyleaks. I dati vengono crittografati sia in transito che a riposo. A riposo, tutti i dati salvati vengono crittografati. Utilizziamo la crittografia AES-256bit per crittografare i dati. La chiave è gestita da Google Cloud e viene ruotata automaticamente secondo necessità. In transito, tutti i dati vengono trasferiti utilizzando solo canali sicuri (HTTP). La procedura di backup dei dati avviene quotidianamente. Archiviamo i dati di backup nei nostri data center sicuri con sede negli Stati Uniti per almeno quattro mesi, garantendoti la massima tranquillità.

Politica sulla raccolta dei dati

Conserviamo due copie dei dati del cliente. Il backup di ciascuno dei nostri data center viene eseguito quotidianamente. Il backup viene archiviato in un diverso data center Google Cloud, per garantire la sicurezza dei dati in caso di catastrofe.

Il nostro backup dei dati è stato progettato per risolvere problemi causati dall'infrastruttura (ad esempio terremoto) e problemi causati da errori dei dipendenti Copyleaks. Al contrario, i problemi causati dagli utenti, ad esempio la rimozione accidentale di un file da parte dell'utente, non rientrano nell'ambito di questa politica.

Sicurezza delle applicazioni

Facciamo della sicurezza la nostra massima priorità quando scriviamo le nostre applicazioni. Per raggiungere un livello di sicurezza elevato, noi:

- Esegui regolarmente scansioni di vulnerabilità dei nostri componenti di sistema.

- Aggiorna regolarmente la sicurezza dei nostri prodotti.

- Utilizzare analizzatori di codice statico per rilevare codici problematici.

- Rendi anonimi i dati individuali mentre analizzi e in definitiva migliori i nostri standard di sicurezza.

Le nostre applicazioni vengono generalmente aggiornate per eventuali minacce alla sicurezza ogni pochi giorni e a una velocità molto elevata. Questa velocità e frequenza elevate ci consentono di reagire rapidamente a qualsiasi cambiamento necessario all'interno della nostra infrastruttura. Tutto questo senza tempi di inattività, il che garantisce all'utente finale un servizio continuo e ininterrotto.

Monitoraggio

Il nostro sistema è costantemente monitorato 24 ore su 24, 7 giorni su 7. Questo ci consente di rispondere immediatamente non appena rileviamo qualsiasi incidente di inattività. Monitoriamo il nostro sistema ogni 5 minuti da 5 diverse regioni del mondo: Europa (Belgio), Asia Pacifico (Singapore), Sud America (San Paolo) e Stati Uniti (Iowa, Oregon, Virginia). I controlli di monitoraggio globali garantiscono servizi ottimizzati ai nostri clienti in tutto il mondo. Questo approccio di reporting dei tempi di inattività su più sedi ci consente di identificare rapidamente se una regione geografica specifica presenta problemi di rete. Come qualsiasi altro sistema software, di tanto in tanto possono verificarsi incidenti di sistema. Per mantenere informata la comunità degli utenti Copyleaks su tali eventi, manteniamo un sito Web separato. Gli utenti Copyleaks possono rimanere aggiornati sugli eventuali tempi di inattività del sistema su status.copyleaks.com. Durante il nostro onboarding, consigliamo vivamente ai nostri utenti di iscriversi agli aggiornamenti di stato in tempo reale su questo sito Web. È un dato di fatto, i servizi Copyleaks funzionano a una media storica di 99,95% di uptime, che è un record impressionante del settore.

Pratiche dei dipendenti

Per impostazione predefinita, gli agenti Copyleaks non hanno accesso ai file inviati dai clienti. Se il cliente desidera consentire agli agenti Copyleaks di accedere al proprio, deve consentirlo esplicitamente e limitare l'accesso per un periodo di tempo. Dopo aver concesso l'accesso, alcuni agenti Copyleaks avranno accesso alle scansioni dei clienti.

Abbiamo un team esperto per la gestione degli account utente. Non prendiamo alla leggera la sicurezza dei dipendenti. I nostri esperti professionisti lavorano instancabilmente per garantire che i servizi Copyleaks funzionino senza intoppi e hanno accesso solo alle informazioni relative alle loro responsabilità. Copyleaks accede principalmente ai dati degli utenti per migliorare il proprio servizio e risolvere eventuali dubbi. Garantiamo che tutti i dipendenti convalidino la propria identità attraverso un rigoroso processo di sicurezza prima di accedere al nostro sistema. I dipendenti devono seguire obbligatoriamente un processo di autenticazione a 2 fattori per eliminare i rischi di accesso illecito. Copyleaks applica inoltre una politica complessa sulle password, garantendo che le password utilizzate siano composte da caratteri, alfabeti e altri elementi casuali. Esistono ulteriori controlli, equilibri e audit randomizzati effettuati sui dipendenti dell'azienda per eliminare le possibilità di violazione dei dati.

Tutti i dipendenti non hanno accesso a tutti i dati utente e ciò è stato fatto apposta in modo che nessun dato utente possa essere immediatamente reso disponibile a nessun dipendente. I dipendenti sono inoltre tenuti ad accedere ai propri browser Web utilizzando la posta elettronica aziendale, consentendo al team di sicurezza Copyleaks di monitorare le attività dei dipendenti secondo i protocolli impostati.

Conformità

- I data center Copyleaks raccolgono ed elaborano le informazioni che invii durante la creazione del tuo account secondo la legge israeliana sulla protezione della privacy, 5741-1981. Rispettiamo questa legge sulla tutela della privacy per salvaguardare i dati dei nostri utenti.

- Il data center dell'UE (copyleaks.eu) è conforme al GDPR.

- PCI DSS – Non memorizziamo, elaboriamo e/o trasmettiamo i dati dei titolari di carta. Copyleaks utilizza Stripe Inc per eseguire transazioni di pagamento.

Fornitori di terze parti

I nostri servizi offrono opportunità di connessione con piattaforme di servizi esterni. Questi collegamenti a terzi non rientrano nell'ambito del sistema di sicurezza dei dati Copyleaks. Per proteggere i tuoi dati, leggi l'informativa dei siti di terze parti prima di fornire qualsiasi informazione personale.

Ulteriori informazioni sulla sicurezza dei dati di Copyleaks

Stiamo cercando di migliorare la sicurezza delle informazioni per i nostri utenti. Se hai dubbi sulla sicurezza relativi ai tuoi dati, puoi segnalarli al nostro team. Come utente registrato, puoi inviare uno screenshot del tuo incidente di sicurezza dal tuo ID e-mail registrato a [email protected]. Puoi anche aggiungere qualsiasi altra informazione rilevante relativa alla violazione della sicurezza nell'e-mail.

Se hai domande riguardanti le nostre misure di sicurezza, puoi inviare la tua richiesta a [email protected]. Se hai domande sul nostro politica sulla riservatezza o Termini e Condizioni, puoi contattare il nostro team di supporto utilizzando il tuo ID e-mail Copyleaks e risponderemo alle tue preoccupazioni il prima possibile.

Come sempre, stiamo facendo del nostro meglio per eliminare il rischio dei criminali informatici e mantenere le tue informazioni sensibili protette a tutti i costi. Se ritieni che il tuo account sia stato compromesso, ti preghiamo di contattarci immediatamente tramite e-mail. Puoi anche eliminare le tue informazioni mentre disabiliti il tuo account visitando https://id.copyleaks.com/security/delete-internal-data.

Rapporto di vulnerabilità

Eseguiamo regolarmente sia scansioni di vulnerabilità che scansioni di penetrazione tramite Google Cloud. Diamo sempre il benvenuto e incoraggiamo i commenti dei nostri utenti se hanno identificato una vulnerabilità di qualsiasi tipo. Puoi inviare una segnalazione a Copyleaks con i seguenti dettagli:

- Se sei un utente registrato di Copyleaks e l'indirizzo email associato al tuo account.

- Screenshot del problema.

- Qualsiasi altra informazione che desideri condividere.

- Leggi di più qui.